どのチームも、1日をより効率的に過ごそうと試行錯誤しているようです。そのための一般的な方法の一つが、SlackのようなツールにAIアシスタントを組み込むことです。目的はシンプルです。すでに作業している場所で、すぐに答えを得たり、退屈なタスクを自動化したりすることです。これは、新しいアプリを覚える手間をかけずに生産性を向上させる確実な方法です。

少し前、Moltbotと呼ばれるオープンソースのAIアシスタントがバイラル(爆発的に普及)し、わずか数週間でGitHubで60,000以上のスターを獲得しました。元の名前であるClawd Botとして知っている方もいるかもしれません。これはAnthropic社からの商標リクエストを受けて、Moltbotに改名されました。

このブログは、Moltbot Slack連携に関するわかりやすいガイドです。仕組み、活用法、セットアッププロセス、そしてビジネスでの利用を検討する前に理解しておくべき制限事項とセキュリティリスクについて解説します。

Moltbot (Clawd Bot) Slack連携とは?

では、Moltbotとは一体何でしょうか?これは、Mac Miniやクラウドサーバーなどの自前のハードウェアで実行するセルフホスト型のAIブレイン(AIの頭脳)と考えることができます。Slackなどのメッセージングアプリと大規模言語モデル(LLM)を繋ぐ仲介役として機能します。

Clawd Bot Slack連携を使用すると、Slackワークスペースから直接、このセルフホスト型AIと対話できます。ただし、これはアプリストアからダウンロードして終わりというものではありません。動作させるにはかなりの技術的スキルを必要とするカスタムインテグレーションです。

これは、ローカルマシンで直接作業をこなせるAIを求める開発者や技術に詳しい人々向けに設計されています。ファイルシステムへのアクセス、シェルコマンドの実行、そしてほぼフルコントロールの権限を持つことを意味します。個人の自動化やコーディングタスクにおいては、信じられないほど強力です。

もう一点明確にしておくべきことがあります。Moltbotソフトウェア自体は無料(MITライセンス)ですが、それ単体では何もできません。独自のLLMを用意する必要があり、AnthropicのClaudeやOpenAIのGPTなどのモデルを利用するための別途サブスクリプションやAPIキーが必要になります。

Clawd Bot Slack連携の仕組み:技術的概要

Moltbotを真に理解するには、その内部構造を見る必要があります。そのアーキテクチャは、圧倒的なパワーと急峻な学習曲線の両方を説明しています。これは単なるシンプルなボットではなく、ユーザー自身が構築し、管理しなければならないシステム全体なのです。

以下の図で視覚化されている各パーツを見てみましょう。

- ゲートウェイ (The Gateway): セットアップ全体の核となる部分です。サーバー上で24時間365日稼働する中央プロセス(技術用語で言うデーモン)です。Slack、WhatsApp、Telegramなどのアプリからの接続を処理し、会話を追跡し、エージェントとの間でメッセージをやり取りする交通整理役を務めます。

- エージェント (The Agent): 接続するLLMのことです。リクエストを処理し、コマンドを実行したり他のツールを使用したりして、タスクを完了させる方法を考える「思考」の部分を担当します。

- スキル (Skills): エージェントに特別な能力を与えるプラグインのようなものです。Moltbotは「AgentSkills」というオープンスタンダードに基づいて構築されており、標準で49のスキルが付属しています。これらのスキルにより、GitHub CLIの操作、Googleカレンダーの確認、さらにはスマートホームデバイスの管理などが可能になります。

- 永続メモリ (Persistent Memory): エージェントがユーザーや過去の会話を記憶する方法です。ローカルのMarkdownファイル(「SOUL.md」、「USER.md」、「MEMORY.md」)というシンプルなシステムを使用して、性格、ユーザー情報、過去のチャットログを保存します。

ここで覚えておくべき重要な点は、このシステム全体に対してユーザーが責任を負うということです。自前のハードウェアにセットアップするため、完全なコントロールが得られる反面、セットアップとメンテナンスの管理もすべて自分で行う必要があります。

Clawd Bot Slack連携の主な機能とユースケース

Moltbot Slack連携の本当の魅力は、開発者やその他のテクニカルユーザーができることにあります。一般的な人事の質問に答えることよりも、コードやサーバーを直接操作することに重点が置かれています。

以下は、実際によく使われている例です。

- コードの実行とデバッグ: Slack上でボットに「あのテストスクリプトを実行して」とか「顧客が問題を抱えているから、本番ログからエラーを抽出して」と指示することを想像してみてください。Moltbotはサーバー上でコマンドを実行できるため、それが可能です。

- インフラ管理: DevOpsやデータエンジニアにとって、これは大きな利点です。チャットウィンドウから素早くメッセージを送るだけで、サーバーの状態を確認したり、クラウドのリソースを管理したり、サービスを再起動したりできます。

- ローカルファイルシステムへのアクセス: エージェントは、実行されているコンピューター上のファイルを検索、読み取り、さらには修正することができます。前四半期の特定の財務報告書を見つける必要がある場合、Moltbotに場所を特定させてアップロードさせることができます。

- スキルによるカスタム自動化: これは、いじくり回すのが好きな人にとって非常に興味深い部分です。独自のスキルを書いて、個人的なタスクを自動化できます。コミュニティリポジトリには、画像のサイズ変更からSNSへの投稿まで、565以上のスキルがすでに公開されています。

- プロアクティブなタスク: cronジョブを設定して、エージェントにスケジュール通りにタスクを実行させることができます。例えば、サーバーパフォーマンスのデイリーサマリーを送信させたり、毎晩バックアップスクリプトを自動実行させたりできます。

これらは強力な機能ですが、すべてAIにコンピューターのコマンドラインやファイルへの直接アクセス権を与えることに依存しており、これは重大なセキュリティ上の考慮事項となります。また、多くのチュートリアルではWhatsAppでの動作が示されていますが、多くのプロフェッショナルは、稼働中のシステムに影響を与える可能性のあるコマンドを実行する際に不可欠な監査証跡 (Audit trails)とセキュリティ管理のために、Slackを好んで使用しています。

Clawd Bot Slack連携のセットアップ、セキュリティリスク、および制限事項

Moltbot Slack連携を使用すると多くのパワーが得られますが、特にビジネス環境では考慮すべきトレードオフもあります。セキュリティの警告に入る前に、セットアッププロセスを確認しましょう。

技術的なセットアッププロセス

これは単純なワンクリックインストールではありません。Moltbotを稼働させるには、コマンドラインの操作にかなり慣れている必要があります。以下に、含まれる作業の概要を示します。

- サーバーのプロビジョニング: まず、サーバーが必要です。オフィスのMac Miniでも、クラウドプロバイダーの仮想プライベートサーバー(VPS)でも構いません。Node.js 22以上が動作している必要があり、Windowsの場合はWindows Subsystem for Linux (WSL2)をセットアップする必要があります。

- インストールと設定: ターミナルからインストーラースクリプトを実行すると、コマンドラインウィザードが開始されます。すべてを接続するために、LLMとSlackのAPIトークンを提供する必要があります。

- デーモン管理: 最後に、Moltbotゲートウェイが常にバックグラウンドで実行され、サーバーが再起動した場合に自動的に再開するようにする必要があります。これには、「launchd」や「systemd」などのサービスの設定が含まれます。

制限事項とセキュリティリスクを理解する

セットアッププロセスは技術的であり、それは最初のステップに過ぎません。ビジネスにおいては、セルフホスト型ソリューションの実用的な限界とセキュリティ面を評価することが重要です。

- 高い技術的障壁: このツールは主に開発者などのテクニカルユーザー向けに設計されています。

- 重大なセキュリティの脆弱性: セキュリティは極めて重要な考慮事項です。ツールがセルフホスト型であるため、セキュリティの確保はユーザーの責任となります。

- パブリックゲートウェイの露出: セキュリティ研究者は、パブリックインターネットに露出したままのMoltbotインスタンスをすでに数百件発見しています。サーバーの設定ミスにより、ツールの認証をバイパスする「ローカルホストの誤謬 (Localhost Fallacy)」が発生する可能性があります。

- プレーンテキストでの認証情報保存: Moltbotは、機密性の高いAPIキーやセッショントークンを暗号化されていないテキストファイルに保存します。これにより、まさにこの種のデータをスキャンするように設計された情報窃取マルウェア (infostealer malware)の標的となります。これは認証情報の漏洩や、LLMプロバイダーからの予期せぬ請求につながる可能性があります。

- プロンプトインジェクション: エージェントはシェルアクセス権を持ち、インターネットからデータを読み取ることができる(処理中のメールなど)ため、プロンプトインジェクション攻撃に対して脆弱です。悪意のあるプロンプトにより、エージェントが機密ファイルを漏洩させたり、不正なコマンドを実行したりする可能性があります。

- メンテナンスのオーバーヘッド: ユーザー自身がサポートチームとなります。何かがうまくいかない時、新しいセキュリティパッチが出た時、あるいはアップデートがリリースされた時、それを修正するのはユーザーの役目です。

- ビジネス向け機能の欠如: Moltbotはパーソナルアシスタントです。ユーザーロール、コンプライアンスのための詳細な監査ログ、あるいはAIを本番導入する前にテストする安全な方法といった必須機能が備わっていません。

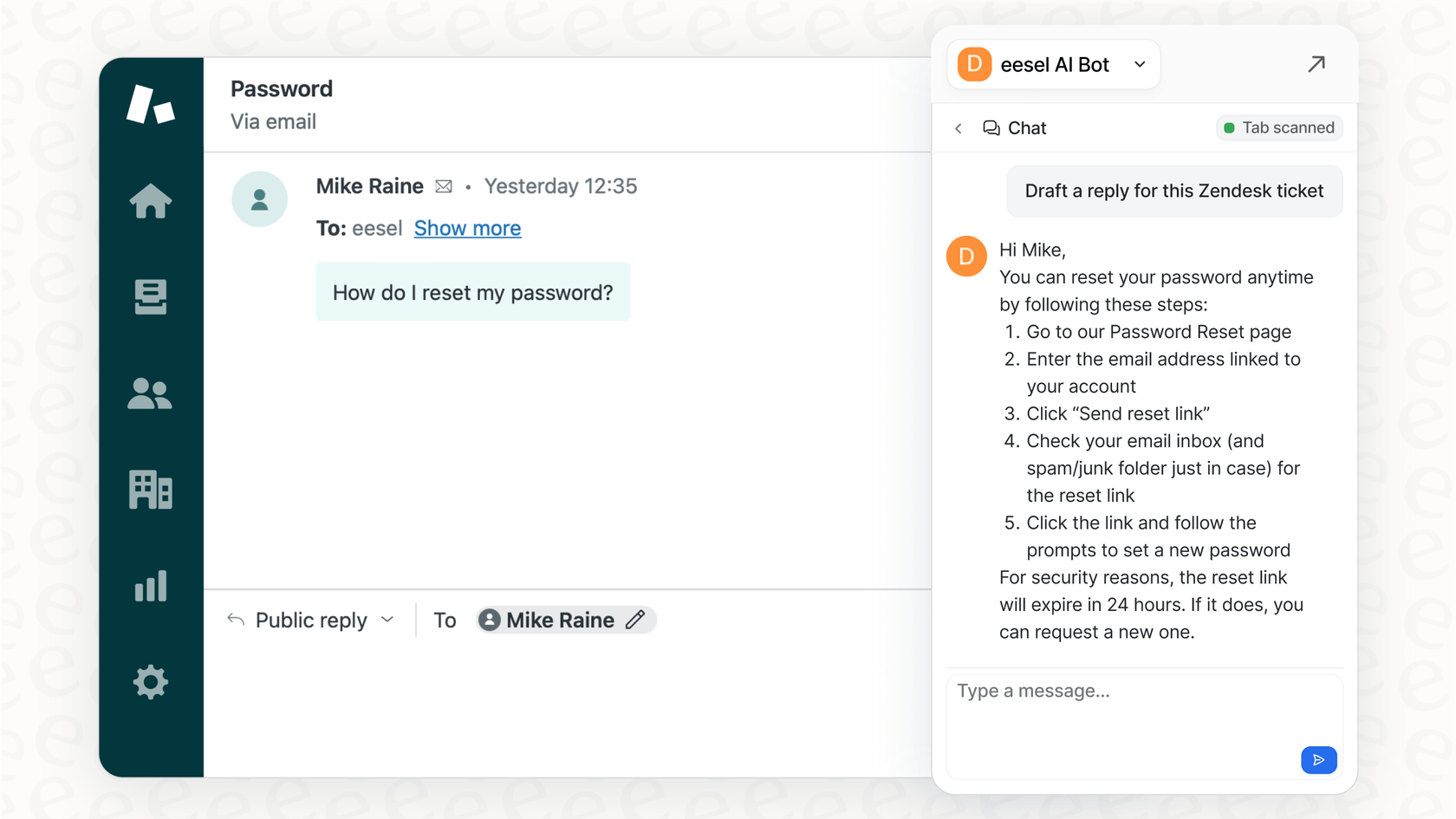

社内ナレッジのための代替案:eesel AI

Moltbotはテクニカルユーザーにとって強力なプロジェクトです。セキュリティと使いやすさに重点を置き、Slackですぐに回答を得られるソリューションを探している企業にとって、eesel AIの社内チャット (Internal Chat)のようなマネージドプラットフォームは代替アプローチとなります。eeselはビジネスチーム向けに設計されており、マネージドサービスとして機能するため、インフラを自分で構築、保護、維持する必要がありません。

違いは以下の通りです:

- セットアップ: eeselでは、Confluence、Notion、Googleドキュメントなどのナレッジソースに接続するだけです。数日ではなく、数分で完了します。

- セキュリティ: データはエンドツーエンドで暗号化され、パートナーはSOC 2 Type II認定を受けています。お客様のデータを他のモデルのトレーニングに使用することはありません。また、社内システムをインターネットに公開する必要もありません。

- メンテナンス: 完全なマネージドプラットフォームとして、eeselがすべてのアップデート、稼働時間、サポートを処理するため、ユーザーは本来の業務に集中できます。

- ビジネス対応: eeselはチームでの利用を想定して設計されています。すべての回答にはソースドキュメントへの引用リンクが含まれているため、情報の出所を信頼できます。また、公開チャンネルに導入する前に、過去の質問を使ってパフォーマンスをテストするシミュレーションを実行することも可能です。

Clawd Bot Slack連携のコストを理解する

Moltbotソフトウェアは無料でオープンソースですが、総所有コスト (TCO) を考慮することが重要です。実行には、目に見えるコストと隠れたコストの両方が発生します。

総所有コストを見てみましょう:

- LLM APIコスト: AIの「脳」に対して支払う必要があります。ClaudeのようなモデルのAPIサブスクリプションは、使用量に応じて月額10ドルから150ドル以上かかる場合があります。

- ホスティングコスト: 常に電源が入っている自前のマシンで実行しない限り、クラウドサーバーの費用を支払う必要があります。「無料枠」のオプションであっても、使用量を注意深く監視していないと予期せぬ請求が発生することがあります。

AWSの無料枠には裏があるのではないかと心配しています。つまり、Clawdbotが無料制限を超えるものをインストールしても、請求書が届くまで気づかないということです。AWSはかなり容赦ないと聞いています。

AWSの無料枠には裏があるのではないかと心配しています。つまり、Clawdbotが無料制限を超えるものをインストールしても、請求書が届くまで気づかないということです。AWSはかなり容赦ないと聞いています。 - 時間とメンテナンスのコスト: これは大きな隠れた出費です。最も技術に詳しい従業員がMoltbotのセットアップ、セキュリティ対策、パッチ適用、修正に費やす時間は、本来のコア製品に費やされるべき時間です。そのコストはすぐに膨れ上がります。

対照的に、eesel AIは予測可能で、すべてが含まれた料金体系を採用しています。隠れた費用や予期せぬAPI請求はなく、支払う金額を正確に把握できます。

| プラン | 月払い | 年払い | ボット数 | 月間インタラクション数 | 主な機能 |

|---|---|---|---|---|---|

| Team | $299 | $239/月 | 最大3つ | 1,000 | Webサイト/ドキュメントでの学習、AI Copilot、Slack、レポート |

| Business | $799 | $639/月 | 無制限 | 3,000 | + 過去のチケット、MS Teams、AI Actions、一括シミュレーション、EUデータレジデンシー |

| Custom | お問い合わせ | カスタム | 無制限 | 無制限 | + マルチエージェントオーケストレーション、カスタム連携、高度なセキュリティ |

視覚的な解説に興味がある方は、以下のビデオでMoltbotのインストールと設定方法に関する詳細なガイドをご覧いただけます。技術的な手順を明確に把握できます。

Clawd Bot Slack連携のインストールとセットアップ方法を説明するビデオチュートリアル。

Clawd Bot Slack連携はあなたに適していますか?

Moltbot Slack連携は、パーソナルAIアシスタントを深くコントロールしたい開発者やテクニカルユーザーにとって強力なツールです。システムレベルのアクセスにより、広範な自動化が可能になります。

しかし、この柔軟性には、複雑なセットアップ、継続的なメンテナンス、および企業が慎重に評価すべきセキュリティ上の考慮事項が伴います。Slack向けの安全で信頼性が高く、使いやすいAIアシスタントを探している企業にとって、eesel AIのようなマネージドソリューションは、エンジニアリングのオーバーヘッドやセキュリティ管理の責任を負うことなく、同様の生産性のメリットを享受できる代替案となります。

CTA: エンジニアリングの負担なしに、チームに即座に回答を提供しませんか?eesel AIをSlackワークスペースに招待して、その効果を確かめてください。

よくある質問

この記事を共有

Article by

Stevia Putri

Stevia Putri is a marketing generalist at eesel AI, where she helps turn powerful AI tools into stories that resonate. She’s driven by curiosity, clarity, and the human side of technology.