Lorsque vous utilisez l'IA pour le service client, la sécurité et la conformité des données ne sont pas de simples plus ; elles sont le fondement de la confiance des clients. Avec des réglementations comme le RGPD et le CCPA qui se durcissent, vous devez être certain que vos outils traitent correctement les données des clients.

Ada est un acteur majeur dans le domaine du service client par IA, offrant des outils pour les développeurs afin de gérer les données et la sécurité. Mais comprendre comment tout cela fonctionne peut être compliqué. Ce guide vous expliquera l'API Sécurité / Conformité d'Ada en des termes simples : ce qu'elle fait, ses lacunes, et comment elle se compare à des outils plus modernes qui vous offrent à la fois puissance et simplicité.

Qu'est-ce que l'API Sécurité / Conformité d'Ada ?

Voici la première chose à savoir : Ada n'a pas vraiment d'« API Sécurité & Conformité » unique et unifiée. Ce qu'elle propose, c'est un ensemble de différentes API que vos développeurs peuvent utiliser pour assembler des workflows de sécurité et de conformité. Voyez cela moins comme une fonctionnalité prête à l'emploi et plus comme une boîte à outils pour votre équipe technique.

Selon la documentation pour développeurs d'Ada, voici les principaux outils avec lesquels vous travaillerez :

-

L'API de Conformité : C'est l'outil pour traiter les demandes de suppression de données. Lorsqu'un client demande à être oublié en vertu du RGPD, vos développeurs doivent utiliser cette API pour effacer les données de cet utilisateur du système d'Ada.

-

La Sécurité Générale des API : Il ne s'agit pas d'une API spécifique, mais d'un ensemble de règles pour toutes les API. Cela couvre des aspects comme l'authentification avec des clés API et le transfert sécurisé de données. C'est la couche de sécurité de base pour chaque appel API que vous effectuez.

-

L'API d'Exportation : Celle-ci vous permet d'extraire les données de conversation d'Ada. Vous en aurez besoin pour créer des pistes d'audit ou sauvegarder des informations pour vos propres archives.

Ce qu'il faut retenir, c'est que l'approche d'Ada est conçue pour les développeurs. Elle fournit les briques de base, mais c'est entièrement à votre équipe technique de les assembler, d'écrire le code et de maintenir le tout en état de marche.

Fonctionnalités et capacités principales

La collection d'API d'Ada offre aux développeurs quelques outils clés pour gérer la sécurité. Voyons en détail ce que vous pouvez réellement faire avec.

Gestion et suppression des données

La principale fonctionnalité de conformité qu'Ada propose est son API de Conformité. Sa seule mission est de supprimer les données personnelles liées à l'adresse e-mail d'un utilisateur, ce qui est essentiel pour respecter les lois sur la confidentialité comme le RGPD et le CCPA.

Mais il est crucial de comprendre qu'il s'agit d'un processus entièrement manuel, déclenché par un appel API. Cela ne se fait pas tout seul. Votre équipe d'ingénieurs doit construire un système capable de recevoir la demande de suppression d'un utilisateur, puis de faire l'appel approprié à l'API d'Ada. Cela signifie plus de planification, de codage et de maintenance de votre côté.

Authentification et contrôle d'accès

Pour la sécurité, Ada utilise une méthode d'authentification standard. Chaque requête API nécessite une clé API non expirante envoyée dans l'en-tête d'autorisation. Selon leur documentation sur l'authentification, ces clés vous donnent des permissions de lecture et d'écriture sur toutes les API auxquelles vous avez accès.

Cela fonctionne, mais cela met tout le fardeau de la sécurité sur votre équipe. Comme une seule clé peut tout faire, vous avez besoin d'un processus interne infaillible pour gérer qui a accès à ces clés et vous assurer de les renouveler. C'est une configuration rigide qui manque des contrôles simples basés sur les rôles que de nombreuses équipes s'attendent désormais à gérer depuis un tableau de bord.

Pistes d'audit et posture de sécurité des données

Si vous avez besoin de réaliser un audit, l'API d'Exportation de Données d'Ada est votre outil. Elle vous permet d'extraire les journaux de conversation pour que vous puissiez les stocker et les examiner dans vos propres systèmes. Ada dispose également de certifications standard comme SOC 2 et utilise des fournisseurs de cloud sécurisés, ce qui est une bonne base.

Le hic, c'est que vous devez toujours faire tout le travail d'extraction de ces données et de création de rapports vous-même. En revanche, certaines plateformes intègrent des fonctionnalités de sécurité robustes directement dans le produit, vous n'avez donc pas besoin de vous appuyer autant sur les API. Par exemple, eesel AI offre la résidence des données dans l'UE et utilise des sous-traitants certifiés SOC 2 Type II, avec des paramètres de sécurité que vous pouvez ajuster directement depuis le tableau de bord. Pour les entreprises qui ont besoin d'encore plus de contrôle, eesel AI propose également des options de non-conservation des données et d'auto-hébergement, vous donnant un contrôle total sur vos données sans écrire une seule ligne de code.

Défis de mise en œuvre et limitations

Bien qu'avoir une API flexible puisse sembler formidable, cela peut aussi créer beaucoup de complexité. Les équipes qui envisagent d'utiliser Ada doivent être conscientes des ressources et des potentiels casse-têtes que cela implique.

Forte dépendance aux ressources de développement

Comme le souligne une étude de cas avec APIsec, la gestion du vaste ensemble d'API d'Ada est un travail considérable pour toute équipe de sécurité ou de développement. La configuration est tout sauf une solution clé en main. Si vous voulez construire des workflows de sécurité personnalisés ou automatiser la conformité, vous devrez y consacrer du temps d'ingénierie.

Cela peut facilement devenir un goulot d'étranglement pour toute votre équipe. Au lieu que votre équipe de support puisse lancer et améliorer les choses à la volée, elle se retrouve dans une file d'attente, attendant que les développeurs soient disponibles. Cela ne fait pas que vous ralentir ; cela augmente également le coût réel de l'outil lorsque vous prenez en compte tout ce temps d'ingénierie.

Absence d'un moteur de workflow simple et intégré

Avec Ada, la logique de l'IA est séparée des actions de sécurité. Si vous voulez supprimer des données utilisateur, vous devez déclencher cette action depuis un système externe en utilisant un appel API. Cela signifie que les personnes non techniques, comme vos responsables de support, sont laissées de côté. Ils ne peuvent pas simplement aller créer une règle pour marquer automatiquement un ticket pour la suppression de données, par exemple.

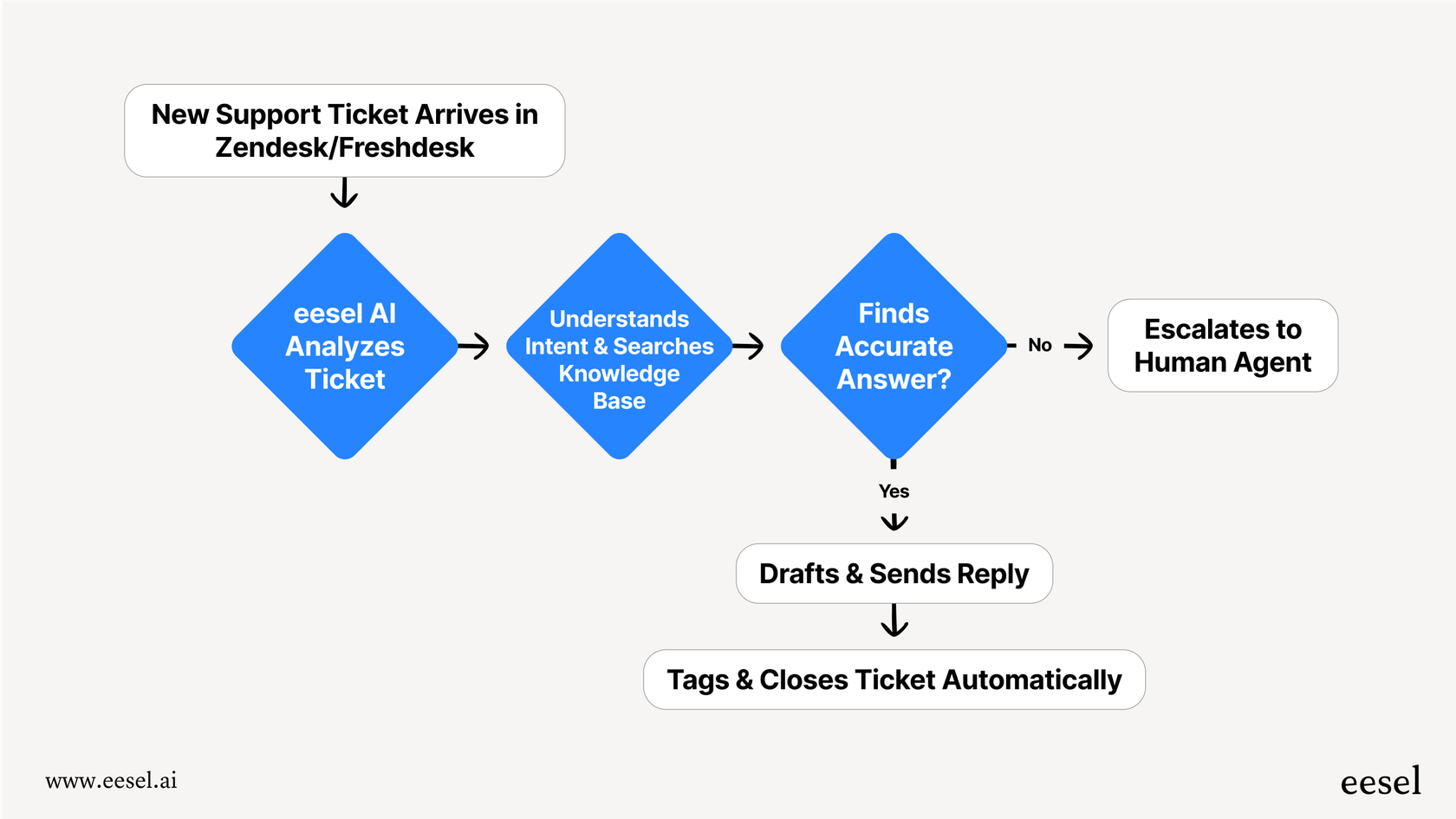

C'est là que les plateformes plus modernes fonctionnent différemment. Avec un outil comme eesel AI, les paramètres de sécurité et de conformité sont intégrés directement dans un moteur de workflow personnalisable. Un responsable de support peut se connecter au tableau de bord et créer des règles pour étiqueter, escalader ou même déclencher d'autres actions sans jamais parler à un ingénieur. Cela donne à l'équipe de support le pouvoir de gérer ses propres workflows en toute sécurité et libère vos développeurs pour des projets plus importants. Vous pouvez être opérationnel en quelques minutes, et non en plusieurs mois, car les intégrations avec des outils comme Zendesk ou Freshdesk se font réellement en un clic.

Structure de tarification et de support

Comprendre le coût total d'une plateforme est une partie cruciale du processus de décision. Avec Ada, cependant, obtenir une réponse claire n'est pas si simple.

Tarification opaque, axée sur les grandes entreprises

Si vous allez sur la page de tarification d'Ada, vous ne trouverez aucun prix. Pour obtenir un devis, vous devez remplir un formulaire, estimer votre volume de contacts clients et attendre qu'un commercial vous appelle.

Ce modèle axé sur les ventes présente de réels inconvénients pour quiconque essaie simplement de voir si l'outil est adapté :

-

Pas de vérification rapide du budget : Vous ne pouvez pas savoir si Ada est dans votre fourchette de prix sans passer un appel.

-

Démos forcées : Vous ne pouvez pas simplement vous inscrire pour un essai et voir par vous-même. Tout le processus est bloqué par des appels commerciaux et des démos.

-

Contrats négociés : La tarification est probablement établie au cas par cas, ce qui conduit souvent à des contrats compliqués plutôt qu'à des niveaux clairs et simples.

-

Coûts incertains : Sans tarification publique, il est difficile de savoir s'il y a des frais cachés ou si les coûts vont exploser à mesure que votre équipe grandit.

La valeur de la transparence des prix

Cette approche semble un peu dépassée par rapport à un modèle plus ouvert et prévisible. Par exemple, les plans tarifaires d'eesel AI sont affichés directement sur son site web, à la vue de tous. Les plans sont basés sur des fonctionnalités claires et un nombre défini d'interactions IA par mois, de sorte que vous n'êtes jamais surpris par une facture après une période chargée. Il n'y a pas de frais cachés par résolution qui vous pénalisent pour votre succès.

Cette transparence vous permet de prévoir vos coûts et de choisir un plan qui a réellement du sens pour votre équipe. eesel AI propose même une option mensuelle que vous pouvez annuler à tout moment, ce qui est un niveau de flexibilité que l'on trouve rarement dans le monde de l'IA d'entreprise.

Équilibrer contrôle et simplicité

Ada offre un puissant ensemble d'API pour les équipes qui souhaitent un contrôle approfondi, au niveau du code, de leur sécurité et de leur conformité. Si vous avez une grande équipe d'ingénieurs et que vous avez besoin de construire des solutions hautement personnalisées à partir de zéro, elle vous fournit une boîte à outils flexible.

Mais cette puissance a un prix : la complexité, une configuration longue et technique, et une transparence tarifaire nulle. Pour la plupart des équipes de support et d'informatique aujourd'hui, l'objectif n'est pas seulement d'avoir des outils puissants ; c'est d'avoir des outils faciles à utiliser, rapides à déployer et qui ne créent pas de goulot d'étranglement pour les ingénieurs. Les meilleures solutions combinent une sécurité robuste avec une expérience simple et en libre-service.

| Fonctionnalité | API Sécurité / Conformité d'Ada | eesel AI |

|---|---|---|

| Configuration | Nécessite une équipe de développeurs pour construire et intégrer | Intégration en 1 clic, tableau de bord en libre-service |

| Gestion de la sécurité | Gérée via le code et les appels API | Gérée via des paramètres simples dans le tableau de bord |

| Automatisation des workflows | Système externe requis pour déclencher des actions | Moteur de workflow intégré et personnalisable |

| Tarifs | Opaques, nécessitent un appel commercial | Transparents, plans affichés publiquement |

| Utilisateur idéal | Grandes équipes d'ingénieurs ayant besoin de constructions personnalisées | Équipes souhaitant une solution puissante et facile à utiliser |

Au lieu de vous battre avec des API complexes, et si vous pouviez obtenir des résultats meilleurs et plus sécurisés en quelques minutes ? eesel AI se connecte instantanément à votre service d'assistance existant, vous offrant un agent IA sécurisé, conforme et entièrement personnalisable sans la surcharge d'ingénierie. Essayez-le vous-même ou réservez une démo pour voir à quelle vitesse vous pouvez commencer.

Questions fréquentes

L'API Sécurité / Conformité d'Ada n'est pas une seule API mais un ensemble d'outils pour développeurs, comprenant une API de Conformité pour la suppression de données et une API d'Exportation pour les pistes d'audit. Votre équipe d'ingénieurs est responsable de l'intégration de ces briques de base pour créer des workflows de sécurité et de conformité spécifiques.

L'API de Conformité au sein de l'API Sécurité / Conformité d'Ada permet aux développeurs de supprimer les données personnelles liées à l'adresse e-mail d'un utilisateur, ce qui est crucial pour les lois sur la confidentialité. Cependant, il s'agit d'un processus manuel qui nécessite que votre équipe d'ingénieurs construise un système qui déclenche l'appel API pour chaque demande de suppression.

Un défi majeur est la forte dépendance aux ressources de développement, car les workflows personnalisés doivent être codés et maintenus par votre équipe d'ingénieurs. De plus, il n'y a pas de moteur de workflow simple et intégré, ce qui signifie que les actions de sécurité sont séparées de la logique de l'IA et déclenchées de l'extérieur.

Non, la tarification d'Ada pour l'API Sécurité / Conformité n'est pas publiquement transparente ; vous devez contacter leur équipe commerciale pour obtenir un devis personnalisé. Ce modèle opaque peut rendre difficile une budgétisation rapide et conduit souvent à des contrats négociés et complexes.

L'API Sécurité / Conformité d'Ada n'inclut pas de moteur de workflow intégré pour les actions de sécurité. Au lieu de cela, la logique de sécurité est séparée de la fonctionnalité de l'IA, nécessitant des appels API externes pour déclencher des actions comme la suppression de données.

L'approche centrée sur les développeurs de l'API Sécurité / Conformité d'Ada signifie que les équipes non techniques ne peuvent pas gérer directement les paramètres de sécurité ou automatiser les tâches de conformité. Cette dépendance aux ressources d'ingénierie peut créer des goulots d'étranglement, ralentir les déploiements et augmenter le coût total de possession.

Partager cet article

Article by

Stevia Putri

Stevia Putri is a marketing generalist at eesel AI, where she helps turn powerful AI tools into stories that resonate. She’s driven by curiosity, clarity, and the human side of technology.